Le contenu de cette page a été écrit et publié sous la direction de l'Institut national des hautes études de la sécurité et de la justice (INHESJ) qui a rejoint l'Institut des hautes études du ministère de l'Intérieur (IHEMI) le 1er janvier 2021. Il était important pour la direction de l'IHEMI de conserver l'ensemble du contenu de l'INHESJ, qui constitue désormais la mémoire de l'institut.

Un article qui confronte gestion des risques naturels et cyber, pour démontrer l’importance d'une approche multirisque / multicrise dans la prise de décision.

IRMA, JOSE, MARIA… WANNACRY, MAZE, EKANS... ces noms évoquent des phénomènes naturels ou des événements cybernétiques qui ont tous engendré une crise. En effet, la crise revêt toujours les mêmes caractéristiques. Elle peut impacter toutes les fonctions d’un système, d’un territoire (humain, organisation, communication, réseaux, etc.), tous les secteurs d’activités d’importance vitale sur des espaces de temps variables. La crise peut être induite par un ou des phénomènes interdépendants, par effet cascade ou indépendamment des uns et des autres. La crise dépend également de contexte et de dimensions diverses (incertitudes, acteurs, biais cognitifs, facteurs humains, constantes spatio-temporelles, complexité, etc.) qui affectent tous les niveaux de décisions (opérationnelles, tactiques et stratégico-politique).

Cet article confronte la gestion des risques et des crises de forme naturelle et cyber, dans le but de démontrer l’importance de cultiver une approche multirisque / multicrise dans la prise de décision et de développer des alternatives aux modes de gestion de ces risques et de ces crises. Pour cela, il convient dans un premier temps de les définir, avant d’aborder les mécanismes de ces crises pour finalement mettre en lumière les répercussions que l’une peut avoir sur l’autre au travers d’exemples.

Le Risque et la Crise

Le risque naturel est un phénomène impactant un milieu anthropisé vulnérable (activité humaine exposée et sensible à un aléa). Toutefois, la notion d’aléa naturel est discutée au regard de l’impact humain sur le réchauffement climatique, conduisant de fait à une augmentation de l’intensité des phénomènes naturels, tels que les ouragans. L’ouragan en lui-même engendre d’autres aléas naturels (précipitation, surcote marine et potentiellement une submersion marine, de l’érosion du trait de côte, des glissements de terrain et sous-marin, etc.), mais aussi des aléas technologiques (explosion d’une centrale nucléaire – comme à Fukushima en 2011, engendré par un tsunami d’origine sismique). Ces risques systémiques dit NaTech1 se produisent au-delà des limites administratives (échelle d’une commune, d’un département, d’une région, etc.), au-delà d’une seule entité, d’un seul ministère. Pourtant leur gestion se cantonne à un cloisonnement spatial (limites administratives, une entité spécifique décisionnaire, etc.) obstruant une vision plus large de l’impact de l’aléa, occultant une gestion des risques systémique.

Le risque cybernétique est un risque systémique qui est le fait d’une atteinte à des systèmes d'information réalisée dans un but malveillant. À ce titre, quatre types de risques cyber ont été définis par le Gouvernement : la cybercriminalité, l’atteinte à l’image, l’espionnage et le sabotage. Cependant, ce qui nous intéresse plus particulièrement dans le risque cyber est sa capacité de propagation, souvent qualifiée de « diffuse » car en mesure d’impacter plusieurs territoires à la fois. L’absence de frontière et la transcendance géographique (Tête & Vrignaud, 2019) des cyberattaques rendent ce risque particulier, car il peut se produire bien au-delà des limites administratives (échelle d’une commune, d’un département, d’une région, etc.), et sa gestion à l’échelle européenne et internationale est un véritable défi.

Ces risques potentiels s’avèrent parfois effectifs et peuvent engendrer une crise. Celle-ci se définit par la combinaison de plusieurs dysfonctionnements de systèmes, de secteurs d’activité (Reason, 2013) ou peut être déclenchée par un événement perturbateur extrême NaTech connu ou inconnu (Reghezza-Zitt, 2019). La crise affecte alors les organisations publiques et privées, la communication externe et interne (circulation des informations), l’humain (facteurs humains – biais cognitifs, stress, incertitude, perception de la situation, etc.), la pression temporelle, l’appréhension environnementale. Ce sont sur ces éléments, ces facteurs, ces mécanismes essentiels que se portent les efforts, les décisions de la gestion de crise ; avec l’objectif d’en sortir le plus rapidement possible et de retrouver des conditions de fonctionnement acceptables des systèmes, des secteurs d’activités.

Ces facteurs (événement déclencheur, communication, organisation, humain, temps et espace) qui conditionnent la crise, ont été impactés par le passage successif de trois ouragans aux Antilles françaises en 2017 (Irma, José et Maria). Cette crise cyclonique extrême a en effet impacté les territoires de l’arc caribéen, mais aussi l’ensemble du territoire national français, mobilisé sur les efforts de communication, d’organisation, de l’humain, comme par exemple au travers de l’organisation de renfort humain et matériel sur le terrain (Canovas et al., 2019).

Ce caractère – extrême – n’a à ce jour pas été retrouvé lors des différents incidents d’origine cybernétique que nos sociétés ont connu. La sémantique nous oblige à parler de crise d’origine cybernétique – et non de crise cyber – puisque le numérique n’est que le vecteur d’origine d’une crise dite cyber. L’espace numérique est un milieu dans lequel les activités humaines se déploient, au même titre que dans les autres milieux, terrestres, maritimes (Danet, 2018). C’est bien ce déploiement et la dépendance humaine au numérique qui peut faire crise. Comme souligné par Didier Danet (2018), il est préférable de parler de gestion d’incidents lorsque l’on se réfère aux différents évènements auxquels nos sociétés et administrations ont fait face ces dernières années. Pour preuve, le plan de la famille Vigipirate, Piranet n’a – à ce jour – jamais été enclenché. Les crises vécues par des organismes comme TV5 Monde, Saint-Gobain, Renault, etc. – et il ne faut nullement disqualifier le terme de crise lorsque l’on se positionne du côté de l’entité impactée – n’ont à ce jour pas remis en question les fonctions régaliennes de l’État (santé, sécurité, justice, etc.). Ce dernier se prépare néanmoins à affronter ce « cyber-ouragan », comme le qualifiait alors Guillaume Poupard (2020).

Des schémas organisationnels de réponse…

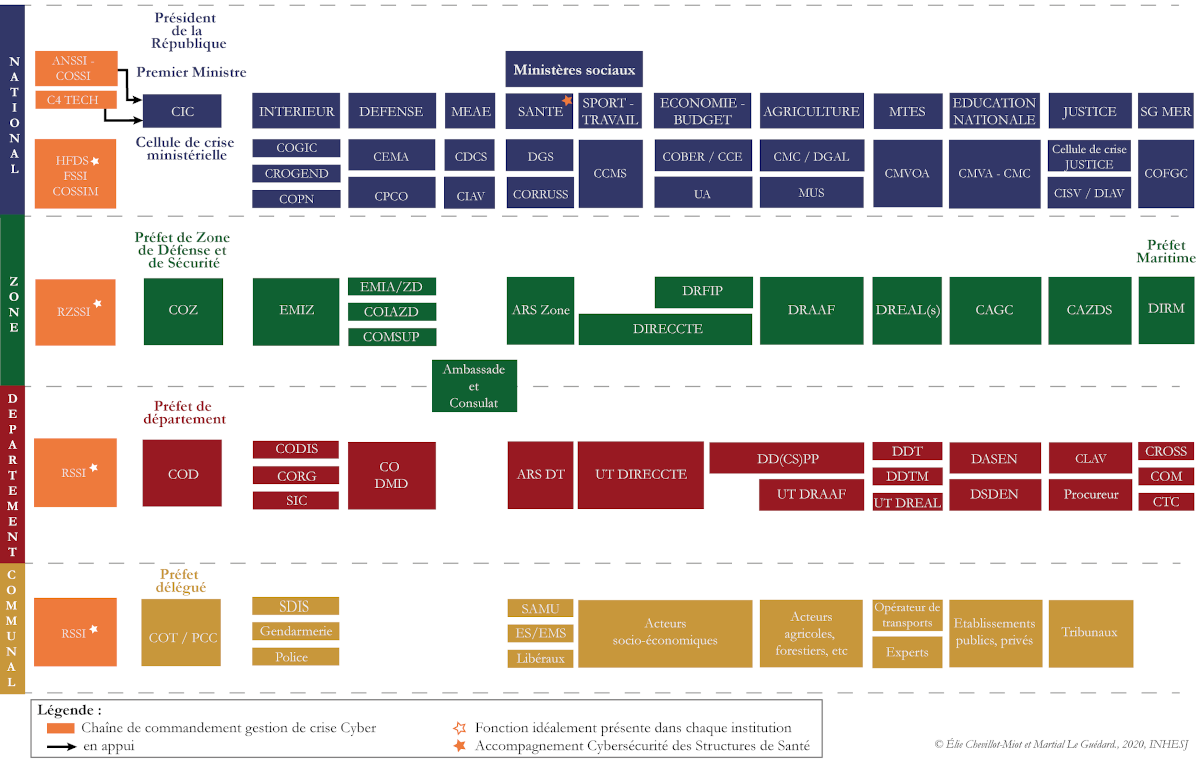

Pour répondre à la crise, des organisations de réponses à plusieurs niveaux de décisions sont nécessaires pour optimiser la sortie de crise3. Elles font référence au dispositif ORSEC. Ce plan d’urgence se déploie sous cinq niveaux de décisions selon l’ampleur spatiale de l’événement perturbateur ou des dysfonctionnements :

- National : sous la responsabilité du Premier ministre mais confié au ministre de l’Intérieur – CIC.

- Zonal : sous la responsabilité du préfet de zone de défense et de sécurité – COZ avec un état-major de zone (EMZ).

- Départemental : sous la responsabilité du préfet de département – COD.

- Maritime : sous la responsabilité du préfet maritime – COZ.

- Communale au travers du plan communal de sauvegarde sous la responsabilité du maire – PCC / COT.

Au sein de chacune de ces cellules figurent cinq entités adaptées à la nature et à l’ampleur de l’événement perturbateur :

- Sauvetage et secours aux personnes

- Santé

- Ordre public et renseignement

- Communication

- Transports,énergie, logement, environnement

Quelle que soit l’ampleur de l’événement et les niveaux de décisions activés, le préfet reste le directeur des opérations de secours (DOS), mobilisant, coordonnant et mettant en place des actions publiques et privées afin de protéger les populations.

Chaque entité ministérielle possède sa propre organisation, ses propres intra-entités, de sorte que les informations et les besoins remontent de manière verticale jusqu’au niveau ministériel et de façon horizontale au sein des cellules de crise ; ceci selon les entités impliquées dans la gestion de crise et adaptées à la nature de l’événement perturbateur, donnant lieu « en théorie » à la Common Operational Picture – image opérationnelle commune (Donahue et Tuohy, 2006 ; Wybo et Laitiers, 2006). Le secteur privé est également impliqué dans l’organisation du dispositif ORSEC, à tous les niveaux de décision de l’entreprise, qu’elle soit considérée comme une ressource vitale ou qu’elle soit la source de l’événement perturbateur.

Voir le schéma en haute définition [ PDF, 500 Ko ]

Le dispositif ORSEC est également complété par des guides spécifiques et notamment le Guide ORSEC G5 RETAP RÉSEAUX4 de mars 2015. Il met en exergue la nécessité d’une action simultanée et coordonnée, dans le cas d’une crise majeure impactant les réseaux de communications électroniques, d’énergie électrique, d’eau, de gaz et d’hydrocarbures du fait de leur interdépendance. Il rappelle ainsi que les dispositifs ORSEC couvrent l’articulation de la réponse pour l’ensemble des risques, y compris les risques liés à la sécurité des systèmes d’information.

Au dispositif ORSEC s’ajoute le plan gouvernemental de la famille des plans d’intervention “Pirate”, Piranet, qui définit l’organisation et les processus de gestion de crise dédiés à l’intervention de l’État en cas de crise majeure d’origine informatique. Si son caractère confidentiel n’en permet pas la prise de connaissance, la gouvernance du risque cyber est décrite dans de nombreux autres documents de l'administration française (Le Guédard, 2020). Ainsi, la politique de sécurité des systèmes d’information de l’État (PSSIE)5, éditée en juillet 2017 et la revue stratégique de cyberdéfense (RCS)6 de 2018, témoignent de la doctrine organisationnelle de l’État. Comme préfigurés sur le schéma ci-dessus, tous les niveaux de décisions publiques mais aussi privés peuvent compter sur le responsable de la sécurité des systèmes d’information (RSSI) ou, à défaut de la direction des systèmes d’information (DSI). Cependant, c’est bien le préfet qui est le garant du risque numérique au même titre qu’il est le point focal de gestion de crise. Au niveau zonal, le préfet de zone de défense et sécurité peut compter sur l’expertise du responsable zonal de la sécurité des systèmes d’information (RZSSI). À l’échelle de chaque ministère, le haut fonctionnaire de défense et de sécurité - assisté du fonctionnaire de sécurité des systèmes d’information (FSSI) - est responsable de la sécurité des SI. Enfin, à l'échelon interministériel, l’ANSSI, autorité nationale de défense des systèmes d’information7 sous tutelle du SGDSN, possède son propre centre opérationnel de la sécurité des systèmes d’information (COSSI), au sein de la sous-direction opération (SDO), qui conduira la réponse opérationnelle, tandis que le C4 TECH apportera à la CIC les recommandations techniques. Des représentants de l’ANSSI seront présents dans chacune des fonctions de la CIC (situation, anticipation, communication et décision).

Le commandement des forces de cyberdéfense des armées françaises (COMCYBER)8 qui assure la protection des systèmes d'information placés sous la responsabilité du chef d'état-major des armées en sa qualité d'autorité qualifiée pour la sécurité des systèmes d'information pourra également apporter son concours, notamment via son bras armé, le Centre d'analyse en lutte informatique défensive (CALID). Il assure également la conduite de la défense des systèmes d'information du ministère des Armées à l'exclusion de ceux de la direction générale de la sécurité extérieure (DGSE) et de la direction du renseignement et de la sécurité de la défense (DRSD).

Enfin, comme dans le cadre du dispositif ORSEC, le secteur privé est fortement impliqué en matière de défense des systèmes d’information, en témoigne la mise en place de la qualification des prestataires de réponse aux incidents de sécurité qualifiés (PRIS)9 par l’ANSSI.

… vulnérables ?

Toutefois, cette organisation générale permettant une circulation de l’information horizontale et verticale doit s’effectuer avec des outils de traitement de l’information divers selon les ministères (SYNAPSE, ORSEC, etc.). Cette diversification et ce cloisonnement propre à chaque entité rendent les outils de gestion de crise moins vulnérables aux cyberattaques, sans pour autant faire disparaître ce risque. La modernisation de ces outils appelle bien souvent à l’interconnexion qui – si elle accroîtrait l’efficacité des services via la circulation des informations – rendrait ces mêmes outils plus vulnérables à des attaques pouvant porter atteinte à leur disponibilité ou à l'intégrité des données qu’ils contiennent. La perte d’un ou plusieurs outils pourrait s’avérer fortement impactante pour un certain nombre d’acteurs de gestion de crise. C’est sans compter sur une réalité terrain qui a vu se développer massivement l’utilisation d’outils de gestion de crise, d’aide à la décision et d’applications telles que WhatsApp pour répondre à un réel besoin de partage d’information rapide. Or, ces outils de partage rapide mondialement répandus posent la question de leurs niveaux de protection contre l’espionnage, d’autant plus lorsqu’ils sont étrangers. C’est pourquoi, ils doivent répondre à plusieurs impératifs :

- La protection contre le cyber-espionnage, qui sous-tend l’idée de souveraineté numérique, avec un outillage souverain, c’est-à-dire dont l’usage et le contrôle appartiennent uniquement à l’entité qui l’utilise et ne peut être contrôlé par une entité extérieure ;

- Des outils alternatifs sécurisés en cas d’indisponibilité des logiciels utilisés par les gestionnaires de crise, et ce, pas uniquement numériques, afin de pallier cette indisponibilité, quelle qu’en soit la raison, malveillante ou liée à un aléa naturel.

La dépendance au numérique peut être illustrée par ce qui est devenu un cas d’école, suite au passage successif d’ouragans aux Antilles en 2017. Tous les moyens de communication ne fonctionnaient plus à l’acception d’appareil VHF (onde radio), en raison de dommages sur les antennes, d’une couche nuageuse empêchant l’utilisation de téléphones satellites dans un premier temps, et de perturbations réseaux provoquées par d’importants dommages sur l’un des câbles sous-marins. Les communications pour les gestionnaires de crise ont vite été rétablies (de l'ordre d’une quinzaine de jours). Cependant, l’absence de communication durant ce laps de temps – d’autant plus accentuée par les distances et les décalages horaires entre les différents niveaux de décisions (PCO de Saint-Martin - COD Guadeloupe - COZ Martinique - CIC Paris) – a rendu plus difficile la gestion de crise. Les décisions et les actions ont pris davantage de temps qu’à la normale en raison de la perte de moyens de communication. En effet, celle-ci a conduit à ralentir le temps de la décision, puisqu’il était nécessaire se rendre sur le terrain, de prendre les informations, puis de revenir auprès du décideur pour partager ces ces informations (sachant que les routes étaient impraticables, que les véhicules étaient endommagées, etc.).

Source : Facebook

Ces difficultés illustrent parfaitement l’imbrication des différentes chaînes de commandement des services de l’État – via la réponse coordonnée entre la chaîne de commandement du SG Mer et les FAI, partie intégrante du dispositif ORSEC G5 RETAP RÉSEAUX – mais également l’imbrication des risques naturels et des risques liés à l’intégrité de nos réseaux d’information et de communication qui deviennent des ressources vitales. Les câbles sous-marins sont souvent qualifiés de « talon d’Achille de l’Internet mondial » à raison comme l’illustre parfaitement cet exemple. Une chance qu’un seul d’entre eux n’ait été sectionné par la houle et le vent de l’ouragan. Il y a eu des ralentissements du réseau Internet. Mais qu’en aurait-il été si tous ces câbles (au nombre de 4 à Saint-Martin, 1 à Saint-Barthélemy) avaient été durement endommagé ? Quelles alternatives pourraient être utilisées ? Comment manœuvrer dans une crise et répondre à l’impératif de communiquer en l’absence d’infrastructures de télécommunication ?

Enfin, des interrogations persistent d’une part, sur l’impact des outils de gestion de crise lors d’un aléa climatique ou d’une indisponibilité du système d’information ; et d’autre part, sur la mise en place de procédures de gestion de crise alternatives dans le cas où les autorités en charge de la gestion de crise d’origine cybernétique majeure étaient, elles, impactées (ANSSI, COMCYBER…). Qui prend le relais lorsque le feu prend chez nos "cyber pompiers" ? Les procédures et les méthodes de gestion de crise sont-elles bien déployées au sein de ces entités, plutôt habituées à protéger les SI des autres que le leur ?

Cyber ouragan & Crise climatique augmentée : quand deux risques se rencontrent

Qui pourrait penser qu’une gestion de crise déclenchée par un aléa naturel extrême d’un territoire, pourrait être un moyen d’atteindre la faiblesse de celui-ci et de le conquérir, si ces fondations vitales sont impactées ?

Pourtant, cette démarche fait partie des stratégies de « guerre géographique ». Attaquer un système pour engendrer des répercussions, une sur-crise en temps de crise n’est pas nouveau, comme en témoignent les travaux d’analyse géographique de Yves Lacostes (1972). En effet, le géographe démontra cette « guerre géographique »10 par une stratégie et une tactique mises en œuvre par l’état-major américain lors des bombardements sur les digues du fleuve Rouge au Vietnam. La fragilisation des digues auraient pu entraîner des inondations désastreuses, affectant l’homme et son environnement.

La numérisation galopante de l’ensemble des activités humaines augmente la surface d’attaque et les risques d’atteinte à la sécurité physique comme illustré par l’épisode lié à la crise cyclonique de 2017. La prospective nous amène à nous interroger sur l’utilisation de l’espace numérique lors de la gestion d’un événement naturel extrême d’un territoire, comme moyen d’atteinte. Ainsi, un scénario catastrophe 3.0 peut être imaginé sur le modèle de celui de l’état-major américain sur le fleuve Rouge : l’espace numérique pourrait être le vecteur d’une sur-crise, voire de ce que l’on pourrait qualifier d’aléa climatique « augmenté », soit un aléa climatique dont les conséquences seraient accrues par une atteinte à des systèmes d’information d’importance vitale (SIIV). À titre d’exemple, la prise de contrôle d’un système de pilotage à distance d’un barrage à des fins malveillantes, en vue de provoquer des inondations lors d’une tempête, d’un orage. Ou encore brouiller, stopper des signaux ou appareils de mesures d’un phénomène naturel en approche ou les serveurs sur lesquelles ces mesures sont envoyées et stockées, conduisant à une gestion en « aveugle » du phénomène naturel. La crise sanitaire liée à la propagation du SARS-CoV-2 a mis en exergue ce facteur de sur-crise généré par la recrudescence de cyberattaques opportunes11.

En toile de fond, l’épuisement des matières premières qui servent à la construction de nos infrastructures numériques et l’impact écologique du numérique (Le Guédard, 2019) doivent également interroger si l’on souhaite anticiper des risques de longs courts. Il en va de même du risque naturel qui est une menace pour l’infrastructure de notre milieu numérique, pouvant ainsi provoquer une crise par effet domino.

Technicité & place de l’expert

Il est primordial de sortir la gestion des crises du carcan technique. La comparaison entre la crise d’origine cybernétique et celle émanant d’une catastrophe naturelle en univers chaotique, telle que la crise cyclonique de 2017 est invoquée par Didier Danet (2018). Le décideur malgré sa vision globale doit s’appuyer sur l’expert. En effet, la gestion d’une crise dans l’environnement numérique – comme dans tout autre environnement – nécessite la combinaison d’expertise métiers ou techniques, tout en prenant conscience d’être soumis à des biais cognitifs (Weber & Commandant, 2018). La complexité des conséquences des crises qui pourraient impacter nos sociétés – qu’elles soient d’origine cybernétique ou naturelle – appelle à des réponses stratégiques globales. L’enjeu premier n’étant pas de comprendre les causes, mais de pallier aux conséquences tant elles risquent de bousculer l’organisation sociétale.

Les experts sont un appui non négligeable en temps de crise. En effet, ils sont au prime abord moins soumis au turn-over de changement de territoire, de poste que les agents des hautes fonctions – les décideurs (préfet, directeur de cabinet, secrétaire général, etc.). En effet, les retours d’expérience, notamment des crises cycloniques Irma, José et Maria, ainsi que la tempête Xynthia (2010) ont démontré que dans le premier cas, plusieurs membres de la préfecture de Guadeloupe, fraîchement arrivés courant août 2017, avaient su s’appuyer sur leur équipes locales pour prendre des mesures adéquates à la singularité territoriale et à la singularité du phénomène. Dans le second cas, trois années après la tempête Xynthia, le nouveau directeur de cabinet de la préfecture de Charente-Maritime n’ayant pas de connaissances, ni d’expérience de phénomènes météo-marins, n’avait pas la même perception, représentation du risque de submersion marine que son prédécesseur et que l’équipe locale. Cette situation a donné lieu à des clivages décisionnels entre ceux qui ont vécu l’événement Xynthia, ceux qui en ont connaissance, et ceux qui n’ont aucune connaissance (Chevillot-Miot, 2017). De ce fait, les connaissances individuelles apportées peuvent être positives par la multiplication des expériences au profit d’une vision globale, mais aussi négatives par les méconnaissances territoriales ou par une approche sectorielle.

Penser l’impensable

Que l’on parle de « Cyber Pearl Harbor », de « Cyber ouragan », ou bien de phénomène naturel extrême, il est nécessaire d’envisager le pire des scénarios, c’est-à-dire d’anticiper l’impensable, l’inconnu. L’anticipation requiert la capacité à imaginer des futurs potentiels, une situation à l’instant t et des stratégies d’actions à t+1, imaginer l’impensable (projet de recherche-action APRIL). C’est pourquoi, les cellules de crise se dotent de plus en plus d’une cellule anticipation pour enrichir la réflexion et porter appui à la cellule de décision. D’autre part, l’anticipation à froid – la planification adaptative (November et al., 2020) se renforce avec cette prise en compte de scénario disruptif, comme en témoigne la « Red team » de l’Armée12, qui entend orienter ainsi « les efforts d’innovation en imaginant et en réfléchissant à des solutions permettant de se doter de capacités disruptives ou de s’en prémunir » en recrutant des auteurs de science-fiction et des futurologues (Chicheportiche, 2019).

Côté cybersécurité, penser l’impensable prend place notamment lors du Forum international de la cybersécurité (FIC 2019). Le directeur de l’ANSSI prévenait en effet du risque de destruction pure et simple porté par un cyberespace non sécurisé. Il explicitait sa pensée en s’appuyant sur l’exemple d’un “groupe terroriste qui apporterait la preuve qu’il a provoqué une catastrophe aérienne, ferroviaire ou maritime” créant ainsi une situation de blocage de l’ensemble du secteur concerné et les conséquences économiques et sociétales qui pourraient en découler13.

Ces réflexions prospectives mettent en lumière les risques de dérives que pourraient entraîner une perte totale du contrôle des systèmes d’information et le facteur clef que représente la confiance envers la technologie aussi bien dans nos quotidiens qu’en temps exceptionnel de crise. Pour Didier Danet (2018), il est nécessaire de comprendre que la crise place les décideurs face à l’inconnu, face à ce que les experts n’ont pas prévu, ce que la gestion des risques ne parvient pas à concevoir. C’est pourquoi une crise extrême – qu’elle soit d’origine naturelle ou d’origine cybernétique - appellerait quoiqu’il en soit une réponse coordonnée de l’État à tous les niveaux. Le schéma d’organisation de l’État précédemment présenté entend y répondre. Cependant, pour espérer une meilleure appréhension des risques NaTech, notamment cybernétiques, il reste primordial de sensibiliser l’ensemble des acteurs de gestion de crise à ces menaces et aux enjeux qui en découlent. L’ANSSI, mais également les différentes institutions parties-prenantes en matière de risque cyber, y travaillent activement, tout comme le département risques & crises de l’INHESJ via des formations et exercices de gestion de crise dédiés à la gestion de crise d’origine cybernétique14, mais également d’origine naturelle par le projet de recherche-action APRIL portant sur un outil d’anticipation et d’aide à la décision en situation de crise extrême.

Plus globalement, si l’on entend anticiper l’indisponibilité des systèmes d’information, le parallèle entre ces deux risques bien particuliers, nous éclaire et nous invite à repenser la formation et le développement d’alternatives aux solutions numériques, déployées en matière de gestion des risques.

Glossaire

AQSSI : Autorité Qualifiée de la Sécurité des Systèmes d’Information

ANSSI : Agence Nationale de la Sécurité des Systèmes d'Information

ARS : Agence Régional de la Santé

CAGC : Cellule Académique de Gestion de Crise

CALID : Centre d'Analyse en Lutte Informatique Défensive

CCE : Cellule de Continuité Économique

CCMS : Cellule de Crise des Ministères Sociaux

CDCS : Centre De Crise et de Soutien

CIAV : Cellule Interministérielle d'Aide aux Victimes

CIC : Centre Interministériel de Crise

CISV : Comité Interministériel de Suivi des Victimes

CEMA : Chef d'État-Major des Armées

CLAV : Comités Locaux d’Aide aux Victimes

CMC : Cellule Ministérielle de Crise

CMVA : Cellule Ministérielle de Veille et d’Alerte

CMVOA : Centre Ministériel de Veille Opérationnelle et d’Alerte

COBER : Centre Opérationnel de BERcy

COD : Centre Opérationnel Départemental

CODIS : Centre Opérationnel Départemental d’Incendie et Secours

CO DMD : Centre Opérationnel Délégation Militaire Départementale

COGIC : Centre Opérationnel de Gestion Interministérielle des Crises

COFGC : Centre Opérationnel de la Fonction Garde-Côtes

COIAZD : Centre d'Opération Interarmées de Zone de Défense

COM : Centre des Opérations Maritime

COMCYBER : COMmandement des forces de CYBERdéfense des armées françaises

COMSUP : Commandant Supérieur

COPN : Centre Opérationnel de Police Nationale

CORG : Centre d'Opérations et de Renseignement de la Gendarmerie

CORRUSS : Centre Opérationnel de Réception et de Régulation des Urgences Sanitaires et Sociales

COSSI : Centre Opérationnel de la Sécurité des Systèmes d'Information

COT : Centre Opérationnel Territorial

COZ : Centre Opérationnel de Zone

CPCO : Centre de Planification et de Conduite des Opérations

CROGEND : Centre de Renseignement Opérationnel de la Gendarmerie

CROSS : Centre Régional Opérationnel de Surveillance et de Sauvetage

CTC : Centre de Traitement des Crises

DASEN : Directeur Académique des Services de l'Éducation Nationale

DD(CS)PP : Direction Départementale (de la Cohésion Sociale et) de la Protection des Populations

DDT(M) : Direction Départementale des Territoires (et de la Mer)

DGAL : Direction Générale de l’ALimentation

DGS : Direction Générale de la Santé

DGSE : Direction Générale de la Sécurité Extérieure

DIAV : Déléguée Interministérielle à l'Aide aux Victimes

DIRM : Direction Interrégionale de la Mer

DIRECCTE : Directions Régionales des Entreprises, de la Concurrence, de la Consommation, du Travail et de l'Emploi

DOS : Directeur des Opérations de Secours

DRAAF : Direction Régionale de l'Alimentation, de l'Agriculture et de la Forêt

DREAL : Directions Régionales de l'Environnement, de l'Aménagement et du Logement

DRFIP : Direction Régionale des Finances Publiques

DRSD : Direction du Renseignement et de la Sécurité de la Défense

DSDEN : Direction des Services Départementaux de l'Education Nationale

EMIA : État-Major Inter-Armées

EMIZ : État-Major Interministériel de Zone ES /

EMS : Établissements de santé / Établissements Médico-Sociaux

FSSI : Fonctionnaire de Sécurité des Systèmes d'Information

HFDS : Haut Fonctionnaire de Défense et de Sécurité MUS : Mission des Urgences Sanitaires

NaTech : contraction de Naturel et Technologique

ORSEC : Organisation de la Réponse de Sécurité Civile

PCC : Poste de Commandement Communal

PRIS : Prestataires de Réponse aux Incidents de Sécurité qualifiés

RZSSI : Responsable zonal de la Sécurité des Systèmes d'Information

RSSI : Responsable de la Sécurité des Systèmes d'Information

SAMU : Service d'Aide Médicale Urgente

SDIS : Service Départemental d’Incendie et de Secours

SG Mer : Secrétariat Général de la Mer

SIC : Systèmes d'Information et de Communication

UA : Unité administrative

UT : Unité Territoriale

Bibliographie

Canovas I., Chevillot-Miot É., November V., Iasio C. (2019), « Intégrer l'anticipation dans le processus de décision en situation de crise extrême : de l'événement à la méthode », in in « Le risque majeur naturel : l'apport de l'anticipation », Lettre d'information sur les risques et les crises (LIREC), revue de l'INHESJ, n°60, pp. 14-18. URL : https://inhesj.fr/evenements/tous-les-actualites/integrer-anticipation-processus-de-decision-crise-extreme

Chevillot-Miot É. (2017), La résilience des territoires littoraux face au risque de submersion marine. Application aux territoires de la Charente-Maritime et de la Somme, Thèse de géographie de l’Université de Nantes, p. 446. URL : https://tel.archives-ouvertes.fr/tel-01659505.

Chicheportiche O. (2019), « L'armée recrute des auteurs de science-fiction et des futurologues pour anticiper tous les scénarios », 13 décembre 2019, BFM Business. URL : https://bfmbusiness.bfmtv.com/hightech/l-armee-recrute-des-auteurs-de-science-fiction-et-des-futurologues-pour-anticiper-tous-les-scenarios-1823777.html

Danet D. (2018), « Collapsologie numérique », in Taillat S., Cattaruzza A., Danet D., « La cyberdéfense. Politique de l’espace numérique », Armand colin, 256 p.

Donahue A. & Tuochy R. (2006), “Lessons we don’t learn: a study of lessons of disaster, why we repeat them, and how we can learn them”, Homeland Security Affairs, vol. 2, n°2, 28 p., https://www.hsaj.org/articles/167

Lacoste Y. (1976), “Enquête sur le bombardement des digues du fleuve Rouge (Vietnam, été 1972). Méthodes d'analyse et réflexions d'ensemble”, Hérodote, 1, pp. 86-117, URL : gallica.bnf.fr / Bibliothèque nationale de France

Le Guédard M. (2019), « Numérique et environnement. Prendre conscience des impacts du numérique sur l’environnement » in « Le risque majeur naturel : l’apport de l’anticipation », LIREC, n°60, octobre 2019, pp.30-33. URL : https://inhesj.fr/publications/lirec/le-risque-majeur-naturel-lapport-de-lanticipation Le Guédard M. (2020), Organisation européenne et française en matière de cybersécurité, cyberdéfense & gestion de crise d’origine cybernétique, à paraître en juin 2020 sur le site de l’Institut national des hautes études de la sécurité et la justice (INHESJ).

November V., Azémar A., Lecacheux S., Winter T., (2020), « Le couple anticipation/ décision aux prises avec l’exceptionnel, l’imprévu et l’incertitude », EchoGéo [En ligne], 51. URL : http://journals.openedition.org/echogeo/18949 ; DOI : https://doi.org/10.4000/echogeo.18949

Poupard G. (2020), « Espions et pirates informatiques : la cyberguerre est déclarée », Émission « Cellule de crise », France 2.

Reason J. (2013), L'erreur humaine, Paris, Presses des Mines, Collection Économie et gestion, 404 p

Reghezza-Zitt M., (2019). "Gestion de crise et incertitude (s) ou comment planifier le hors-cadre et l'inimaginable. Application aux crises résultant de crues majeures en Île-de-France", Annales de géographie: Armand Collin, pp. 5-30.

Tête F. & Vrignaud L. (2019), « Cyber-resilience vs Business resilience » in « Les risques et l’environnement numérique », LIREC, n°59, mai 2019, pp. 6-8. URL : https://inhesj.fr/publications/lirec/les-risques-et-lenvironnement-numerique

Wybo J.-L. & Latiers M. (2006), “Exploring complex emergency situations’ dynamic: theoretical, epistemological and methodological proposals”, International Journal of Emergency Management, vol. 3, n°1, pp. 40-51.

Weber C. & Commandant J-P. (2018), « De l’importance du facteur humain », in Taillat S., Cattaruzza A., Danet D., « La cyberdéfense. Politique de l’espace numérique », Armand colin, 256 p.

Notes

1. Contraction de Naturel et Technologique

2. https://www.gouvernement.fr/risques/risques-cyber

3. Premier plan d'organisation de la réponse de sécurité civile de 1952 et la loi no 2004-811 du 13 août 2004 relative à la modernisation de la sécurité civile, acté dernièrement par la circulaire du 29 décembre 2006.

4. Guide ORSEC. (2015), G5 - RETAP RESEAUX, URL : https://www.interieur.gouv.fr/content/download/86317/668662/file/Guide%20ORSEC%20RETAP%20RESEAUX.pdf

5. Politique de Sécurité des Systèmes d’Information de l’État (PSSIE), URL : https://www.ssi.gouv.fr/entreprise/reglementation/protection-des-systemes-dinformations/la-politique-de-securite-des-systemes-dinformation-de-letat-pssie/

6. Revue stratégique de cyberdéfense, 12 février 2018, URL : http://www.sgdsn.gouv.fr/uploads/2018/02/20180206-np-revue-cyber-public-v3.3-publication.pdf

7. Décret n° 2011-170 du 11 février 2011 modifiant le décret n° 2009-834 du 7 juillet 2009 portant création d'un service à compétence nationale dénommé « Agence nationale de la sécurité des systèmes d'information », URL : https://www.legifrance.gouv.fr/affichTexte.do?cidTexte=JORFTEXT000023571320&categorieLien=id

8. https://www.defense.gouv.fr/portail/enjeux2/la-cyberdefense/la-cyberdefense/presentation

10. Préférant l’expression de “guerre géographique” à celle de “guerre écologique”, Yves Lacoste démontra qu’il s’agissait non seulement de bouleverser voire de détruire des rapports écologiques, mais également le milieu géographique dans lequel l’humain évolue.

11. CORONAVIRUS – COVID-19 : Appel au renforcement des mesures de vigilance cybersécurité, site Cybermalveillance.gouv.fr, URL : https://www.cybermalveillance.gouv.fr/tous-nos-contenus/actualites/coronavirus-covid-19-vigilance-cybersecurite

12. sous l’égide de l’Agence de l’innovation de défense (AID), l’état-major des armées (EMA), la Direction générale de l’armement (DGA) et la Direction générale des relations internationales et de la stratégie (DGRIS).

14. Site de l’Institut national des hautes études de la sécurité et de la justice, URL : https://inhesj.fr/actualites/linhesj-lance-ses-premiers-exercices-de-gestion-de-crise-cyber

Derrière cet article